metasploit- Search for file in target system

메타스플로잇을 사용하여 타켓 PC를 점령하였으면 타켓 PC에서 원하는 파일을 찾는 정보수집기법에 대하여 포스팅하겠습니다.

* 참고자료

Harvesting files from target systems - Mastering Metasploit - Third Edition

Using file sweeping capabilities in Metasploit is effortless. The enum_files post exploitation module helps to automate file collection services.

subscription.packtpub.com

목표!!!

=> Win 7의 find_me.txt 파일 찾기!!!

1. 세션 확보

target PC의 취약점을 사용하여 sessions을 확보합니다.

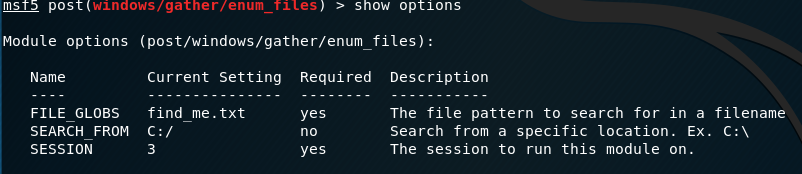

2. enum_files module의 path 찾고 모듈 사용

3. options 설정

file_globs & session 필수 설정

=> file_globs: 찾을 파일 [ex) *.doct OR *.txt (모든 텍스트 파일과 도큐먼트 파일 지정)]/ session: 확보된 세션

4. run

=> find_me.txt 파일의 경로까지 정확히 찾아내는 것을 확인 할 수 있습니다.

위처럼 세션을 확보한 후에 meterpreter만을 사용하여 정보수집하는 것 이외에 post를 사용하여 간단하게 타켓 시스템의 정보 수집을 할 수 있다는 것을 확인하였다.

'보안 > Kali' 카테고리의 다른 글

| VirtualBox-Ubuntu drag & drop 사용법_게스트 확장 (0) | 2020.09.08 |

|---|---|

| Metasploit-msfvenom로 인한 기본 악성 실행파일 제작 (0) | 2020.09.04 |

| Metasploit - client-side_adobe flash 공격 실습 및 분석 (0) | 2020.08.28 |

| [metasploit] freeftpd_pass 취약점 분석 (0) | 2020.08.25 |

| [metasploit] freeftpd_pass 취약점 실습 (0) | 2020.08.23 |