방화벽

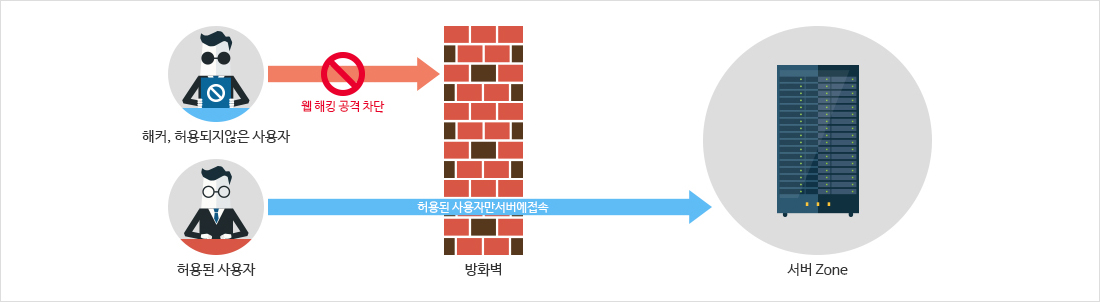

방화벽은 2개 이상의 네트워크를 IP/PORT의 신뢰 여부를 기준으로 구분해주는 접근 제어기반의 보안솔루셔으로 트래픽 전송 단위인 패킷에 기록된 IP 주소와 TCP/UDP PORT 정보를 RULE과 비교하여 RULE의 목적에 따라 처리해주는 솔루션이다.

위의 접근 제어 목록은 IP/PORT TABLE을 의미하며 기존의 악의적인 행위가 있었던 IP/PORT를 미리 설정하여 추후 사이버 공격에 대한 예방을 한다.

* 방화벽 접근 제어 목록 등록하기 전에 내부 IP가 포함되었는지 반드시 확인하여야 한다. 물론 관제 모니터링을 통하여 블랙리스트 IP/PORT를 전달해주지만 관제원의 실수로 WAS 서버, 이메일 APT, ADSL 장비 IP, 모의해킹 IP 에 대하여 전달 할 수 있으므로 화이트 리스트와 블랙 리스트에서 중복된 값이 없는지 판단 후 등록하여야 한다.

| action | protocol | source IP | source PORT | way | destination IP | destination port |

| Allow/Deny | tcp | any | any | -> | any | any |

방화벽 RULE 구조

* 잘 알려진 포트 중 DB 탐색에 필요한 3316(MYSQL), 1433(MSSQL), 1521(ORACLE)은 특정 IP에게만 허용하고 다른 IP에 대해서는 거부를 하는 편이 좋다. 일반적으로 원격접속(3389), DB 등 관리자 판단 하에 크리티컬한 포트는 특정 IP 이외는 거부해야 한다.

| 방화벽 RULE 적용 범위 | |||

| TCP/IP 4 계층 | 동작 주체 | 패킷 구조 | 적용범위 |

| Application(응용) | Web, Mail, Telnet 등 | Data | |

| Transport(전송 제어) | TCP, UDP | TCP/UDP 헤더 | O |

| Internet(전송) | IP, ICMP, IGMP | IP 헤더 | O |

| Network Access(물리적 연결) | ARP, NIC(Network Interface Card 등) | Ethernet 헤어, 트레일러 | |

방화벽은 TCP/IP 4 계층 기준 2(전송)~3(전송 제어) 계층의 보안을 담당하고 있으며 IP/PORT 흐름만 접근 제어를 하고 있다.

Tip) 신입 취준생일 경우 위 사항은 반드시 알고 있어야 한다. 면접 시 자주 방화벽과 IDS 차이/방화벽 적용 범위에 대하여 질문을 하는데 방화벽에서 착각하여 2~4(응용) 까지 제어가 가능하다고 하는 경우가 있다. 반드시 방화벽의 접근 범위는 알고 있는 것이 좋다.

방화벽은 1990년대 초반까지 AT&T, DEC 등엣 실험적인 모델이 구현되어 오던 중, 1994년 이스라엘의 체크포인트에서 트래픽 상태정보를 기록하여, 트래픽의 병화에 동적으로 대응할 수 있는 "Stateful Inspection" 개념이 적용된 방화벽을 개발하면서 오늘에 이르고 있으며, 현재는 선택 여부를 가늠하는 수준을 벗어나 네트워크 구성 시 당연히 설치되어야 하는, 필수이자 기본 보안솔루션의 위치를 확고히 자리 잡고 있다.

'보안 > 보안관제' 카테고리의 다른 글

| 제로보드 취약점 (0) | 2020.02.23 |

|---|---|

| FCKeditor 취약점 조사 및 탐지 패턴 (2) | 2020.01.30 |

| ThinkPHP 원격코드 실행 취약점 (CVE-2018-20062) (0) | 2020.01.29 |

| IDS/IPS 이해 (0) | 2020.01.26 |

| IDS/IPS의 차이점 (2) | 2020.01.26 |